Una serie de pequeñas explosiones se extendió este semana por el Líbano, causando miles de heridos y al menos 25 fallecidos. Todos ellos eran integrantes de Hezbolá, un grupo político islamista que cuenta con un poderoso brazo militar respaldado por Irán. Al otro lado del ciberataque estaba el ejército de Israel, que preparó esta operación durante meses, interviniendo en la cadena de suministros del grupo islamista y colocando explosivos en localizadores (buscas o beepers), walkie-talkies y, según algunos informes, también en equipos solares. Pero, ¿cuáles son las claves tecnológicas del ciberataque?, ¿están en riesgos los dispositivos personales de miles de ciudadanos?, ¿este tipo de ataques podría repetirse en cualquier aparato que alguien lleve en el bolsillo?

La revista especializada Wired publicó este jueves un artículo al respecto y detalló que, en términos generales, "los recursos y la precisión necesarios para llevar a cabo un atentado de este tipo serían difíciles de mantener en el tiempo para dispositivos de consumo clave como los teléfonos inteligentes, que se utilizan ampliamente y son examinados con constancia por investigadores, probadores de productos y técnicos de reparación".

"Es absolutamente posible que se produzcan más ataques de este tipo a largo plazo, no contra civiles, sino en general contra otros actores militares", puntualizó Zachary Kallenborn, investigador del Centro de Estudios Estratégicos e Internacionales (CSIS, por sus siglas en inglés).

De acuerdo con Kallenborn, los ejércitos dependen cada vez más de la tecnología comercial, desde aviones no tripulados hasta dispositivos de comunicaciones, y que todo ello podría verse comprometido si los adversarios pudieran explotar las cadenas de suministro. "Estos sistemas proceden de todo el mundo, lo que significa que también existen estas cadenas de suministro globales que los respaldan", explicó.

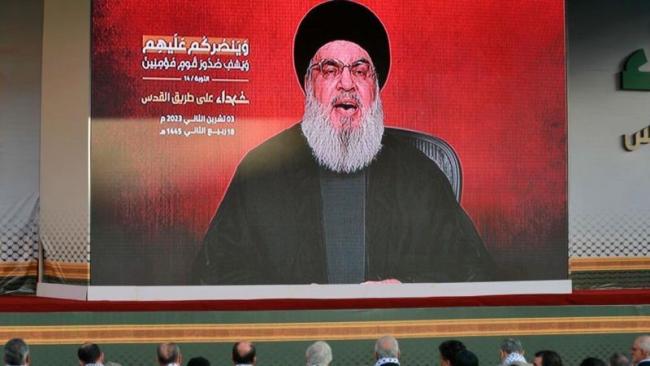

En medio del violento conflicto entre Israel y Hezbolá, las comunicaciones y actividades digitales de la milicia armada han estado sometidas a un constante bombardeo de hackers israelíes, lo que llevó al grupo a abandonar las comunicaciones a través de smartphones en favor de localizadores y walkie-talkies: "Tu teléfono es su agente", señaló en febrero el líder de Hezbolá, Hassan Nasrallah, refiriéndose a Israel. Para sustunir los teléfonos por los beepers, Hezbolá habría hecho un gran pedido de estos dispositivos, el cual fue descubierto por espías israelíes e intervenido según las avanzadas maniobras tecnológicas que suele usar el Mossad, la agencia de inteligencia de Israel.

Si bien existe un riesgo potencial de que esta y otras agencias de inteligencia utilicen los dispositivos móviles como vehículos para atacar objetivos puntuales, el vicepresidente de investigación y desarrollo de Hunter Strategy, y extrabajador de la Agencia de Seguridad Nacional de EEUU, Jake Williams, dijo a Wired: "Me atrevería a decir que la única razón por la que no oímos hablar de la explosión de computadoras es que se está recopilando demasiada información de ellas".

También hay otras razones más prácticas por las que es poco probable que los atentados del Líbano presagien una oleada mundial de explosiones de aparatos electrónicos de consumo a corto plazo. A diferencia de los dispositivos que explotaron, que se diseñaron en el siglo XX, los móviles actuales están repletos de componentes de hardware para ofrecer el mayor número de funciones y la mayor duración de la batería en el paquete más eficiente posible, lo que hace que haya muy poco espacio al interior de estos aparatos para incluir algo más.

"Cuando se abre un smartphone, la única forma de introducir una cantidad significativa de explosivo de gran potencia sería sustituir uno de los componentes", dijo la compañía Woodward, especializada en líneas de fabricación. "Pero sustituir un componente de un celular comprometería su funcionalidad, lo que podría llevar a un usuario a investigar el mal funcionamiento", agregó.

"Creo que todas las organizaciones turbias del mundo comprobarán ahora si sus nuevos dispositivos, especialmente los pedidos en grandes cantidades al fabricante, contienen explosivos. Es ingenioso", dijo a Wired un veterano hacker de hardware y especialista en adquisiciones tecnológicas, quien pidió ser identificado como Null Pointer.

La realidad demuestra que es método un poco radical de hacerle la vasectomia a los cabezas de trapo pero muy efectivo en una región donde preñar a las mujeres es casi el deporte nacional.

Hiding and cover in KK: Hassan Nasrallah Secretary-General of Hezbollah

Eliminated Fuad Shukr The highest-ranking military commander in the Hezbollah terrorist organization and head of the organization's strategic unit

Eliminated Ibrahim Aqil Head of Hezbollah's operations and commander of the Radwan Force

Eliminated Wissam al-Tawil Commander of the Radwan Force

Eliminated Abu Hassan Samir Head of the Radwan Force's training unit and former commander of the Radwan Force

Eliminated Taleb Sami Abdullah Commander of the "Nasser" unit

Eliminated Mohammed Nasser Commander of the "Aziz" unit

Exacto Pedro Perez!

DDC lo que tiene que preocuparse cuando será el próximo atentado terrorista en Europa.

Israel es un país que se defiende de la forma más cuidadosa posible para generar menos daño colateral. Cualquier otro país, por mucho menos ya hubiera provocado una catástrofe.

El título del artículo demuestra que DDC tiene una visión enviesada del conflicto.

Dejense de alarmismo, estos beepers estaban inyectados con material explosivos, especificamente para venderselos a Hezballah.

No solamente DDC, otros órganos y medios importantes hablan de tensión en el Líbano y guerra de Israel contra el Líbano como si Hezbollah representará al Líbano como nación, no siendo otra cosa que un grupo terrorista bestial, creado y alimentado por el Fascismo Árabe, de Irán. pero ya están probando el chocolate de Abraham con panecillos de Yehuda, y ahora verán lo que es amor israelí. Por cierto en la madrugada de hoy los aviones Israelíes le dieron pan con ropa vieja a las fábricas de misiles y drones de Hezbollah en los alrededores de Beirut

Asi mismo. Es como referirse a la dictadura de los Castro como si fuera Cuba.

Despues de los panes con ropa vieja le metieron mano a un edificio en cuyo sotano estaba reunida toda la direccion de la brigada Radwan de Hezballah (la brigada elite), preparando una invasion como la del 7 de octubre y se los echaron a toditos, como 12 de ellos incluyendo el principal que tenia una recompensa sobre su cabeza de 7 millones de dolares, por parte de USA porque planeo la bomba que destruyo la embajada americana en el Libano en 1983.

DDC siempre raro cuando toca el tema de Israel... Hezlolá no es un grupo político islámico, es un grupo TERRORISTA!

Es ambas cosas, ellos tienen representacion en el parlamento del Libano. Lo cual no quita que tambien sean terroristas.

Por supuesto que sabían que iba haber un octubre sangriento, pero si Israel hacía una operación quirúrgica y hubiera acabado con Hamas sin mediar una palabra o una acción militar destruyendo túneles e instalaciones de Hamas hubiera sido la victoria de Irán y los fascistas árabes que tienen como punto de referencia a Hitler y cuyo libro de cabecera es el Mein Kampf. Israel hubiera sido el malo y el asesino ahora el que no sabe la verdad es porque no la quiere ver.

Esta operación quirúrgica del Mossad es una prueba fehaciente de que bien pudo haber evitado la incursión de los terroristas de Hamás en territorio israelí el pasado 7 de octubre.

Que no me vengan con el cuento que no se sabía que ese día una turba de arenosos terroristas iba a penetrar la frontera más vigilada del mundo, y sobre todo, de la forma tan fácil y rudimentaria en que lo hicieron.

Santo, tienes que informarte mas, yo leo todos los dias el Times of Israel. La informacion de que podia haber un ataque se la pasaron a los organismos judiciales y estos la filtraron e impodieron que llegara al Knesset y a los organos de direccion del pais. Hubo una gran desconexion. No te dejes guiar por los que dicen que fue intencional pues son antisemitas, como losque dicen que Israel estuvo involucrada en September 11 y que ese dia no fue a trabajar ningun judio. Odian a Israel. No te dejes confundir.

Pedro, no leo el Times of Israel, pero sí miré la entrevista para un canal judío de Danny Yatom, quien fue el jefe del Mossad en el gobierno de Rabin y me pareció que lo manifestado por él fue más sensato que lo que usted refiere haber leído en dicho medio de comunicación sobre lo ocurrido ese día.

Yatom dijo que los servicios de inteligencia israelíes sólo rinden cuentas al primer ministro y éste es quien tiene la última palabra en la toma de decisiones.

Ni los organismos judiciales ni la Knesset pueden interferir o ejercer control táctico sobre el gobierno en materia de seguridad o amenaza terrorista.

Si el Mossad ya disponía de información que los terroristas de Hamás tenían planeado atacar el país, entonces: ¿para quién era la obra de terror que se montó Netanyahu?

Claro que era para su supervivencia política. No por gusto esos fatídicos hechos coincidieron con las múltiples protestas que estaban ocurriendo en el país por la controvertida reforma judicial que él trató de implantar.

Tanto el Shin Bet como el Mossad son maquinarias de seguridad que funcionan a la perfección, ambas buscan constantemente más lo inusual que lo estándar.

Por eso pienso que el atentado de Hamás del pasado 7 de octubre fue el mejor pretexto de Netanyahu no sólo para paliar las protestas de la población en su contra y seguir en el poder, sino también para extender el programa de colonización judío a través de la limpieza étnica que está desarrollando actualmente en Gaza.

Con todas las atrocidades que están cometiendo las fuerzas israelíes en Gaza a fin de supuestamente acabar con los terroristas de Hamás, creo que el señor Netanyahu ante los ojos del mundo está perdiendo la batalla del relato, más bien está dejando claro que su verdadera intención es cambiar la demografía de esa región.

Ya lo veremos.

Sino fueron cuarenta muertos y alrededor de 7 mil heridos entre graves y muy graves aparte de que con un ataque con drones eliminaron a Ibrahim Aqil un militar Jefe de una unidad "Élite " y a otros más. Y varios edificios de la estructura de Hezbollah, En resumen todos estos fascistas Árabes, juran, perjuran y sueñan con la destrucción de Israel y de hacer del mundo un paraíso árabe dirigido por ellos, en consecuencia Israel, responde con una eficiencia capaz de quitarles las ganas a cualquiera de discutir tal posibilidad.

Hola Robinson. No UN jefe militar, EL jefe de la brigada Radwan que es la unidad elite de Hezballah, Aqil estaba por debajo solamente de Nasrallah, el secretario general, y estaba planeando con el resto de los comandantes de Radwan una invasion al norte de Israel como la de Oct 7. Y creo que tambien estaba un deputy chief del IRGC de Iran ytambien cayo ahi. No se como la division de inteligencia de la IDF se entero pero acabaron con ellos, que lastima que nunca ha pasado eso con el Comite Central alla en Cuba. Entre lo de los pagers y walkie talkies y lo de la brigada Radwan, Hezballah debe estar desorientado.

Yo se que fue el Estado Mayor completo de Radwan, la FDI está enterada de todo porque Hezbollah esta penetrada por el Mossad y saben del comienzo al principio, además estás acciones muestran que Hezbollah no es otra cosa que un grupo terroristas no se de dónde le viene el elitismo que le atribuyen una cosa es hacer terrorismo y otra ser fuerzas de élite como El Sayeret Matkal o el Sayetet-13 o el grupo especializado en contraterrorismo como el Yamam todos israelitas .

No decían algunos comentaristas que el Mossad está perdiendo facultades, y que se encontraba en estado terminal, y que bla, bla, El caso es que y está demostrado, que para meterse con Israel, es como decir mentiras y comer pescado o sea, hay tener mucho cuidado. Israel es un rollo de alambre de púas por donde lo toquen pincha,

Está operación de los beeper o pager es algo impensable para este grupo armado ellos se han cuidado de su archienemigo suprimiendo el contacto operativo retrocediendo al uso de los pager y es ahí cuando Israel y sus mentes maestras que tienen penetrado con sus agentes a Hezbollah, a Hamás y cuidado que hasta el mismo Irán. Lanzan está operación que requiere de información precisa y la aplicación de técnicas sin fallos, y una ejecución puntual que les destruyó, parte de la estructura de mando y una cantidad de miembros, que según documentos internos dados a conocer de Hezbola, los daños no fueron de los que publicaron. ( Continua)

Si, como es costumbre, muchos de ellos llevaban el pager en el cinto debe haber un monton de eunucos en Hezballah an este momento. Va a haber un monton de esas virgenes que estan en el paraiso musulman (las 72 virgenes que les corresponde a cada "martir") que van a quedarse insatisfechas.

Lo que no se hqn puesto ha pensar es que los Iphone son ensamblados en China lo mismo que los TV,PC,DVD asi que preparense en USA el dia que los narras se emp......

Ya lo hicieron una vez con los hard drives que tenian un codigo que mandaba la informacion a China